Temario I Parcial Auditoria

AUDITORÍA INFORMÁTICA DAVID GONZÁLEZ FRANCO CAPITULO 1: AUDITORÍA INFORMÁTICA COMO HERRAMIENTA DEL AUDITOR 1. La Audi

Views 92 Downloads 1 File size 291KB

Recommend stories

- Author / Uploaded

- Jefferson Conde

Citation preview

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

CAPITULO 1: AUDITORÍA INFORMÁTICA COMO HERRAMIENTA DEL AUDITOR

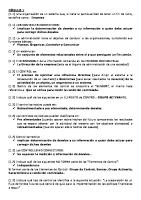

1. La Auditoría tiene como finalidad:

a. Emitir un consejo especializado

b. Determinar si la información muestra la realidad adecuadamente

c. El uso de procedimientos y técnicas

d. Todas las anteriores

e. Ninguna de las anteriores

2. Para garantizar que al auditar se consideren todos los aspectos significativos, se necesita:

a. Obtener evidencia suficiente y adecuada

b. Planificar y supervisar el trabajo a realizar

c. Evaluar el sistema de control interno

d. Todas las anteriores

e. Ninguna de las anteriores

3. La tecnología de la información, al auditar la información, aporta como ventajas:

a. Rendimiento constante y buena reacción ante lo inesperado

b. Excelente sentido común y bajo costo operativo

c. Buena reacción ante lo inesperado y excelente sentido común

d. Todas las anteriores

e. Ninguna de las anteriores

4. La Auditoría Informática tiene como objetivo principal:

a. Familiarizarse con sistemas operativos

b. Desarrollar aplicaciones informáticas

c. Evaluar la eficiencia en la gestión de los recursos informáticos

d. Todas las anteriores

e. Ninguna de las anteriores

5. Procedimientos que el auditor realiza con medios informáticos de manera eficiente:

a. Confirmación

b. Averiguación

c. Observación

d. Todas las anteriores

e. Ninguna de las anteriores

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

6. Preguntas con V (Verdadero) o F (Falso) a. Toda limitación que impida aplicar normas, se considera una reserva al alcance

(V)

b. En el intercambio electrónico de datos si existe el rastro de auditoría tradicional

(F)

c. Sistema experto se utiliza generalmente en análisis y evaluación del control interno

(V)

d. Procedimientos utilizados, por lo general son diferentes, según el tipo de auditoría

(V)

e. La auditoría verifica si se obtuvieron resultados, luego de realizada una actividad

(V)

7. Completar la expresión a. Auditoría permite emitir una opinión profesional , sobre si la información analizada en base a procedimientos refleja la realidad adecuadamente b. En Auditoría se debe obtener evidencia suficiente y adecuada que soporte el trabajo realizado y la opinión expresada c. La información auditada en muchas ocasiones ya no está en libros sino que ahora se encuentra en medios magnéticos d. Consultoría permite mediante un examen especializado, establecer la manera adecuada de realizar cierta actividad e. Los auditores utilizan poco sistemas de auditoría informatizados por su costo económico, su complejidad técnica, su falta de entrenamiento y experiencia

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

CAPITULO 2: CONTROL INTERNO Y AUDITORÍA INFORMÁTICA

1. Los controles internos son necesarios por cambios empresariales importantes, como:

a.

b. Descentralización

c. Reestructuración de procesos empresariales

d. Todas las anteriores

e. Ninguna de las anteriores

Gestión de calidad total

2. El departamento de Control Interno Informático:

a. Analiza los controles en un determinado momento

b. Informa a la Dirección general

c. Está formado por personal interno y/o externo

d. Todas las anteriores

e. Ninguna de las anteriores

3. Los controles informáticos Preventivos:

a.

b. Nos permiten volver a la normalidad

c. Tratan de evitar el hecho

d. Todas las anteriores

e. Ninguna de las anteriores

Nos informan del evento sucedido

4. Documentar la seguridad del computador, se refiere a:

a.

b. Definir software para desarrollar programas

c. Asignar a usuarios los costos asociados con el uso de sistemas de información

d. Todas las anteriores

e. Ninguna de las anteriores

Identificar usuarios e integridad del sistema

5. Entre los controles en Informática distribuida y redes, tenemos:

a.

b. Detectar la correcta o mala recepción de mensajes

c. Entrenar en procesos de evaluación del edificio

d. Todas las anteriores

e. Ninguna de las anteriores

Procedimientos para mantener el diccionario de datos

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

6. Preguntas con V (Verdadero) o F (Falso) a.

El Auditor se preocupa sólo de las funciones del Dpto. de Informática

(F)

b. Control Interno Informático se preocupa de cambios y versiones del software

(F)

c. Gestión de sistemas de información controla la migración de programas aprobados

(V)

d. Clasificar la información permite saber quiénes tienen acceso a qué información

(V)

e. Detectar correcta recepción de mensajes es un control de Gestión Base Datos

(F)

7. Completar la expresión a. Control Interno controla diariamente que actividades de sistemas de información cumplan normas y estándares establecidos por la Dirección General y/o Dirección de Informática b. Los objetivos de los controles informáticos se clasifican en preventivos, detectivos y correctivos c. Plan General de Seguridad garantiza la confidencialidad, integridad y disponibilidad de la información d. En la metodología del ciclo de vida de Desarrollo de Sistemas, los usuarios deben definir por escrito y aprobar especificaciones del nuevo sistema, antes de su desarrollo e. Controles de uso y mantenimiento aseguran un trato exacto y congruente de datos con modificaciones autorizadas

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

CAPITULO 3: METODOLOGÍA DEL CONTROL INTERNO, SEGURIDAD Y AUDITORÍA INFORMÁTICA

1. La amenaza consiste en:

a.

b. Exposición o impacto

c. Posibilidad de ocurrencia

d. Todas las anteriores

e. Ninguna de las anteriores

Situación creada por falta de control

2. Si se presentan controles adecuados, podemos a todo riesgo que se presenta:

a. Transferirlo, Reducirlo o Asumirlo

b. Evitarlo, Transferirlo o Reducirlo

c. Evitarlo, Reducirlo o Asumirlo

d. Todas las anteriores

e. Ninguna de las anteriores

3. Las metodologías cuantitativas:

a.

b. Dependen de un profesional

c. Facilitan la comparación de vulnerabilidades distintas

d. Todas las anteriores

e. Ninguna de las anteriores

Se basan en el razonamiento humano

4. Hay metodología con filosofía abierta, como:

a.

b. Plan de contingencia informática y de recuperación del negocio

c. Análisis de riesgo

d. Todas las anteriores

e. Ninguna de las anteriores

Clasificación de la información

5. La Auditoría Informática:

a.

b. Implementa procesos informáticos seguros

c. Implementa los controles

d. Todas las anteriores

e. Ninguna de las anteriores

Evalúa el grado de control

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

6. Preguntas con V (Verdadero) o F (Falso) a.

La norma define lo que debe existir y ser cumplido basado en estándares, políticas

(V)

b. La metodología cualitativa no depende de la habilidad y calidad del personal

(F)

c. En la metodología de análisis de riesgo se elabora cuestionario de preguntas

(V)

d. Administradores de seguridad deben tener acceso a perfiles, derechos y contraseñas

(F)

e. Son entidades de información: listados, archivos de datos, pantallas, transacciones

(V)

7. Completar la expresión a. Las dos metodologías de evaluación de sistemas son Análisis de Riesgo y Auditoría Informática b. Las metodologías cuantitativas presentan dos inconvenientes: débil probabilidad de ocurrencia y dificultad al evaluar económica los impactos c. La metodología PRIMA tiene capacidad de aprendizaje al poseer Base de Incidentes d. El Plan de contingencia considera todo lo que puede afectar la continuidad del negocio e. Auditoría de Controles Generales es un producto estándar utilizado en auditorías internacionales y depende mucho de la experiencia del Auditor

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

CAPITULO 4: INFORME DE AUDITORÍA

1. Los cambios tecnológicos hacen más práctico el modelo legislativo:

a. Latino

b. Europeo

c. Norteamericano

d. Todas las anteriores

e. Ninguna de las anteriores

2. Hay organismos que pretenden unificar normas y promocionar estándares, como:

a. Comité Europeo de Normalización (CEN)

b. Organización de Estándares Internacionales (ISO)

c. Asociación de Control y Auditoría de Sistemas de Información (ISACA)

d. Todas las anteriores

e. Ninguna de las anteriores

3. La evidencia se considera relevante por:

a. Ser válida y objetiva

b. Tener relación con los objetivos de la Auditoría

c. Soportar la opinión del Auditor

d. Todas las anteriores

e. Ninguna de las anteriores

4. Si en el proceso de la Auditoría se detecta fraude:

a. Conviene consultar al asesor jurídico

b. El Auditor es responsable primario de detectar irregularidades

c. El costo de la Auditoría no varía

d. Todas las anteriores

e. Ninguna de las anteriores

5. La opinión del Auditor es desfavorable si:

a. No puede el Auditor dar su opinión

b. Realizó un trabajo sin limitaciones de alcance y sin incertidumbres

c. Encuentra ciertas irregularidades poco significativas

d. Todas las anteriores

e. Ninguna de las anteriores

6. Preguntas con V (Verdadero) o F (Falso)

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

a. De existir fraude, conviene omitir la lectura del código penal

(F)

b. La evidencia es adecuada si afecta las conclusiones del auditor

(V)

c. La ética amplía el desfase entre expectativas del usuario y el informe de auditores

(V)

d. Normativa aplicada se refiere a normas legales y profesionales utilizadas

(V)

e. Redactar Informe previo es recomendable si no se han detectado irregularidades

(F)

7. Completar la expresión a. Existen previos al informe aspectos como: normas, evidencias, irregularidades, papeles de trabajo b. Hay 2 tendencias legislativas: la anglosajona con pocas leyes y generales; y la latina que es muy detallada c. La evidencia debe ser relevante, fiable, suficiente y adecuada d. Si se detecta fraude al realizar la Auditoría, se debe consultar a: la Comisión deontológica y al asesor jurídico; así como leer el Código Penal e. La opinión puede ser: favorable, con salvedades, desfavorable o denegada

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

CAPITULO 5: ORGANIZACIÓN DEL DEPARTAMENTO DE AUDITORÍA INFORMÁTICA

1. La Auditoría Informática:

a. Es un soporte a la auditoría financiera y de gestión

b. Enfocada a conocer la situación actual del entorno informático e información

c. Revisa, diagnostica y controla los sistemas de información

d. Todas las anteriores

e. Ninguna de las anteriores

2. La tendencia futura de auditoría informática radicará en principios como:

a. Todos los auditores deberán tener conocimientos informáticos

b. Los auditores informáticos no necesitarán conocimientos muy específicos en la trama de tecnología

c. El auditor informático será un profesional de cualquier área

d. Todas las anteriores

e. Ninguna de las anteriores

3. La persona a cargo del departamento de auditoría informática, por lo general:

a. Documenta el trabajo

b. Describe puestos de trabajo de su personal

c. Realiza pruebas

d. Todas las anteriores

e. Ninguna de las anteriores

4. Preguntas con V (Verdadero) o F (Falso) a. Personas con experiencia en Auditoría, Gestión Empresarial y en Informática pueden realizar auditoría de sistemas informáticos b. Auditoría informática puede depender de Finanzas, Administración o Sistemas c. La escasa comunicación entre auditado y auditor informático influye en las conclusiones del entorno empresarial

(V) (F) (V)

5. Completar la expresión a. Todos los auditores deben tener conocimientos informáticos para poder trabajar en el entorno de tecnologías de la información dentro de las organizaciones empresariales b. Existen dudas sobre el perfil del auditor informático: auditor convertido en informática o un informático convertido en auditor c. Un auditor informático obtiene información, evalúa y diagnostica resultados

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

CAPITULO 7: DEONTOLOGÍA DEL AUDITOR INFORMÁTICO Y CÓDIGOS ÉTICOS

1. Códigos deontológicos se refieren a:

a. deberes exigibles a los profesionales según su actividad

b. Sanciones para profesionales quienes incumplen sus preceptos

c. Preceptos elaborados por profesionales en asociaciones que los representen

d. Todas las anteriores

e. Ninguna de las anteriores

2. Auditor debe aceptar solo trabajos si tiene tiempo de realizarlos con calidad:

a. Principio de no injerencia

b. Principio de concentración en el trabajo

c. Principio de concentración profesional

d. Todas las anteriores

e. Ninguna de las anteriores

3. Auditor debe fundamentar sus conclusiones con hechos comprobados:

a. Principio de no injerencia

b. Principio de legalidad

c. Principio de integridad moral

d. Todas las anteriores

e. Ninguna de las anteriores

4. Preguntas con V (Verdadero) o F (Falso) a. Auditor debe guardar en secreto hechos que conozca al auditar, sin excepción

(F)

b. Auditor puede definir un tope a su responsabilidad según remuneración acordada

(V)

c. Auditor debe tener un trato diferenciado con sus clientes, según su beneficio

(F)

d. Auditor puede negarse a prestar sus servicios, si el auditado no acata sus sugerencias

(V)

e. Auditor debe confiar en lo dicho por el auditado, sin confirmar su veracidad

(F)

5. Completar la expresión a. Se debe evitar estar ligado hacia otros productos, por interés económico o por mejor conocimiento del auditor b. Auditor realiza su trabajo dependiendo de las características intelectuales, económicas del auditor c. Auditor debe comparar conclusiones anteriores con conclusiones obtenidas para detectar omisiones

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

CAPITULO 6: METODOLOGÍA PARA REALIZAR AUDITORÍAS DE SISTEMAS COMPUTACIONALES

1. Cuál de estos pasos pertenece a la fase de Ejecución de la Auditoría :

a. Asignar los recursos y sistemas computacionales

b. Elaborar el dictamen preliminar y presentarlo a discusión

c. Analizar la información y elaborar informe de situaciones detectadas

d. Todas las anteriores

e. Ninguna de las anteriores

2. ¿Cuál de estas actividades pertenece al punto “Elaborar planes, programas y presupuestos para realizar la auditoría?:

a. Identificación preliminar de la problemática del área

b. Elegir tipos de auditoría que serán utilizados

c. Diseñar los sistemas, programas y métodos de prueba para la auditoría

d. Todas las anteriores

e. Ninguna de las anteriores

3. ¿Cuál de estas áreas de seguridad se pueden evaluar en una auditoría de sistemas?:

a. Del personal

b. De la información y las bases de datos

c. De las telecomunicaciones

d. Todas las anteriores

e. Ninguna de las anteriores

4. La técnica de ponderación se refiere a:

a. Definir la manera de valorar cada parte del área de sistemas

b. Designar un tiempo y costo de acuerdo con programas de auditoría

c. Calcular la duración de tareas para satisfacer objetivos de auditoría

d. Todas las anteriores

e. Ninguna de las anteriores

5. ¿Cuál de estos pasos pertenece a la fase “Emitir dictamen final de la Auditoría”?:

a. Diseñar, aplicar y evaluar los resultados de los programas, métodos y pruebas

b. Aplicar los instrumentos y herramientas para la auditoría

c. Presentar anexos y cuadros adicionales

d. Todas las anteriores

e. Ninguna de las anteriores

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

6. Preguntas con V (Verdadero) o F (Falso) d. Auditorías Informáticas por solicitud de acreedores son obligatorias

(F)

e. La visita preliminar al área a auditarse permite conocer limitaciones para realizarla

(V)

f. La experiencia de auditores influye en las políticas y normas al realizar la auditoría

(V)

g. La encuesta permite recopilar datos utilizando cuestionarios y/o entrevistas

(V)

h. Ponderar consiste en calcular la duración de tareas según los objetivos de auditoría

(F)

7. Completar la expresión a. Al evaluar al recurso humano se considera habilidades, experiencia y conocimientos b. El auditor necesita apoyo financiero para movilizarse al realizar auditorías externas c. Técnicas, métodos, herramientas sirven para identificar las áreas y puntos que serán evaluados d. Los papeles de trabajo de auditoría permiten sustentar las desviaciones reportadas e. Auditor debe comentar al personal las desviaciones encontradas para establecer las causas y sus posibles soluciones

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

CAPITULO 9: INSTRUMENTOS PARA RECOPILAR INFORMACIÓN EN AUDITORÍAS DE SISTEMAS

1. En cual etapa el auditor empieza formalmente su interrogatorio con preguntas breves? :

a. Inicio

b. Cima o Clímax

c. Cierre

d. Todas las anteriores

e. Ninguna de las anteriores

2. Cuál de estas entrevistas permite rectificar o ratificar datos obtenidos:

a. Dirigidas

b. De comprobación

c. De información

d. Todas las anteriores

e. Ninguna de las anteriores

3. Cuál tipo de pregunta permite una rápida tabulación y mayor veracidad en las respuestas obtenidas:

a. De grados opuestos

b. Matriz

c. De opción múltiple

d. Todas las anteriores

e. Ninguna de las anteriores

4. La encuesta transversal permite:

a. Obtener cierto grado de veracidad y confiabilidad en las respuestas obtenidas

b. Orientar al encuestado hacia un objetivo específico de la evaluación

c. Concentrar las respuestas en cuadros estadísticos o gráficos de fácil interpretación

d. Todas las anteriores

e. Ninguna de las anteriores

5. Cuando el auditor estudia el comportamiento y características del sistema sin que los involucrados noten su presencia, que tipo de observación es:

a. Observación indirecta

b. Observación no participativa

c. Observación oculta

d. Todas las anteriores

e. Ninguna de las anteriores

AUDITORÍA INFORMÁTICA

DAVID GONZÁLEZ FRANCO

6. Preguntas con V (Verdadero) o F (Falso) a. Preguntas de sondeo sirven para medir grado de cooperación del auditado b. En entrevistas tipo diamante el auditor inicia con preguntas generales, continua con preguntas concretas y finaliza con preguntas generales c. En la entrevista de información el auditor comenta con el auditado las desviaciones reportadas en el informe d. En la encuesta candado, se hace una pregunta y luego se hace otra pregunta relacionada con la primera pero en un lugar distinto e. Preguntas testigo permiten comprobar la veracidad de respuestas a otras preguntas hechas con anterioridad en otra forma

(V) (F) (V) (V) (V)

7. Completar la expresión a. En las entrevistas libres se da libertad de expresión al entrevistado en sus comentarios sobre lo que se está investigando b. Una desventaja de los cuestionarios es que limitan la participación del auditado, evadiendo preguntas importantes o escudándose en el anonimato c. La encuesta es la recopilación de datos sobre cierto tema; que permite luego tabulación, análisis e interpretación de esa información, conocer el pensamiento del auditado d. Las encuestas de confirmación permiten al auditor validar o rechazar información obtenida previamente sobre un tema específico e. La observación histórica se basa en registro de hechos pasados, para analizarlos y proyectar hacia el futuro los resultados obtenidos